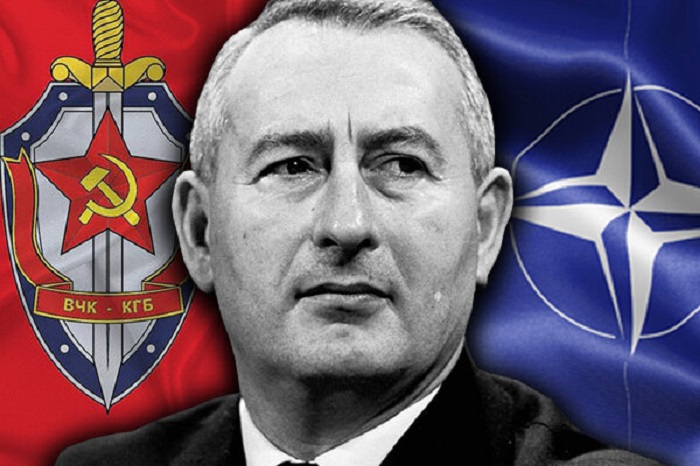

Деятельность советских хакеров, работающих на КГБ, началась задолго до того, как появились первые компьютеры и хакерские сообщества. Уникальные операции по добыче секретной информации советские разведчики начали проводить ещё в 1970-х годах. А в 1980-х они уже имели доступ к 400 компьютерам Пентагона, среди которых были компьютеры американских баз в ФРГ, в том числе базы Рамштайн, форта Букнер в Японии, серверы 24-й пехотной дивизии США, база данных ОПТИМИС Пентагона, базы ВВС США в Калифорнии и компьютеры Кембриджа. Но всё начиналось достаточно скромно — со взлома электронных пишущих машинок.

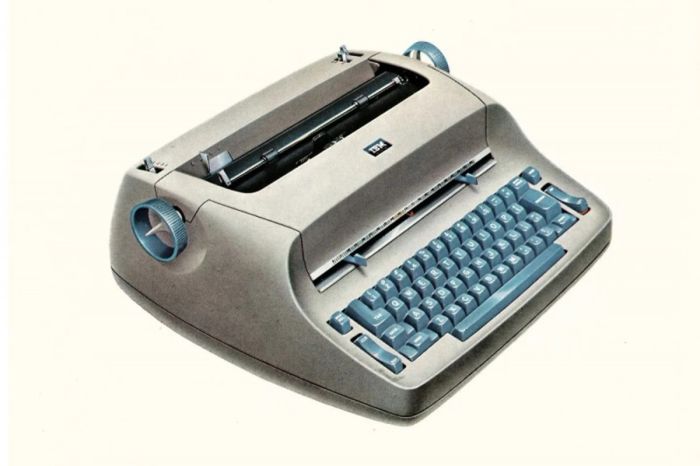

В разгар холодной войны в 1970-х годах советские инженеры сумели разработать магниточастотное устройство, способное взломать и передать в КГБ данные всех документов, что печатались на электронных пишущих машинках IBM Selectric, которыми было тогда укомплектовано Посольство США в СССР. Электронная пишущая машинка IBM Selectric.

Электронная пишущая машинка IBM Selectric.

Устройство было уникальным: в режиме реального времени оно передавало на принимающее устройство все знаки, которые печатала машинка, исключая лишь пробелы. Засечь его обычными приборами было невозможно. Много лет подряд сотрудники Комитета государственной безопасности были в курсе всех приказов, донесений и секретных инструкций, которые печатались на машинах в посольстве. Сотрудники ЦРУ ничего не подозревали. О том, что в здании посольства есть какие-то устройства, которые благополучно и ежедневно обо всём "стучат" в КГБ, ЦРУ рассказали разведывательные службы какого-то союзного государства только в 1983 году. АНБ, которое сообщило о происшествии в СМИ в 2012 году, не признаётся, что это за разведка, но можно предположить, что это МИ-6 либо "Моссад".

Поскольку сотрудники безопасности посольств не знали, что именно следует искать, им пришлось проверить на рентгеновском оборудовании почти десять тонн различного оборудования, в том числе принтеры, компьютеры, копировальные аппараты, шифровальные и дешифровальные машины, прежде чем удалось обнаружить лишние детали в корпусах 16 пишущих машинок. Устройства представляли собой крохотные детальки, которые найти было практически невозможно, если не знать, что изначально их там не было. Они крепились неподалёку от клавиши "вкл/выкл" и использовали электричество самой пишущей машинки.

Специалист, который обнаружил устройства, был очень взволнован. Позже он вспоминал, что не мог рассказать об этом даже своей собственной жене — тоже сотруднику Агентства национальной безопасности, так как она не имела допуска из-за уровня секретности. Разумеется, в США понимали, что это грандиозный провал.

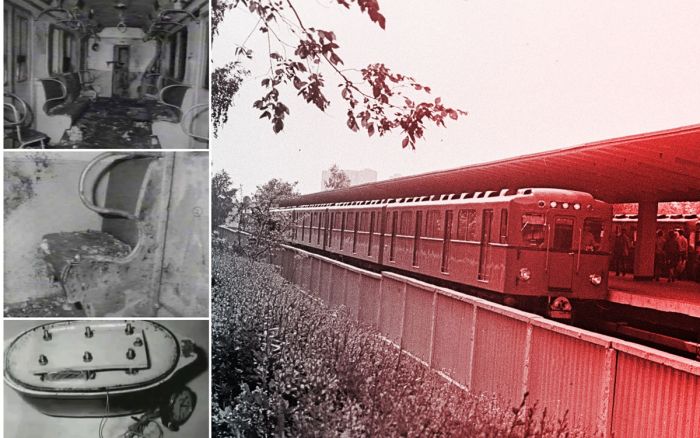

Американским дипломатам пришлось, не привлекая внимания КГБ, заменить всю электронную технику в посольстве и в будущем периодически проверять на жучки, образно говоря, даже кофеварки.  Рентгеновский аппарат, используемый для сканирования оборудования.

Рентгеновский аппарат, используемый для сканирования оборудования.

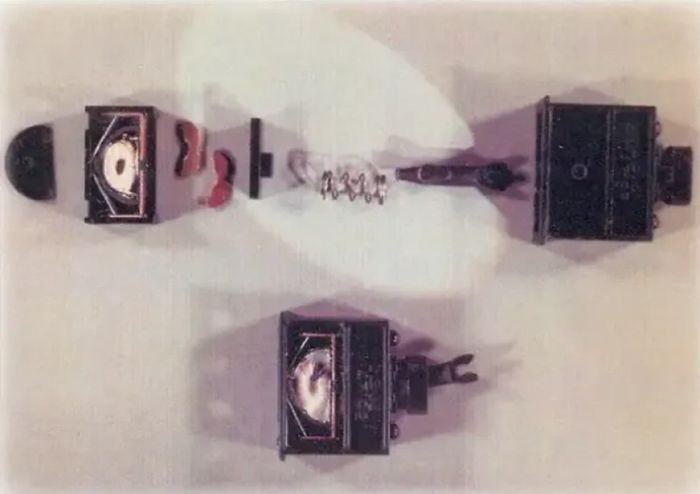

Всего американцы сумели найти устройства пяти разных конструкций, использующие магнитометры и радиочастоты. Эти устройства распознавали, какую клавишу нажимала машинистка, и передавали информацию в КГБ. Чтобы понять, что это за устройства, машинки с жучками были вывезены в США в АНБ, где те были извлечены и изучены специалистами. До этого момента в ЦРУ были уверены, что самое большое, на что способны агенты КГБ, — это устанавливать в посольстве прослушку.  Разобранный выключатель питания от прослушиваемой машинки.

Разобранный выключатель питания от прослушиваемой машинки.

Комментируя инцидент 1983 года, советник Дональда Трампа политик Келллиэн Конвей сказала, что подобное изобретение советских инженеров — настоящий подвиг, не чета тому, что делают правительственные хакеры сейчас, вроде использования микрофонов смарт-телевизоров для подслушивания.

Первым известным хакером Советского Союза стал германский программист Маркус Гесс. Собственно, об этом человеке мы знаем только потому, что он провалился. А сколько было тех, кто так и остался неизвестным, мы никогда не узнаем. В начале 1980-х годов Гесс был завербован Комитетом государственной безопасности и много лет работал на Советский Союз. Это он сумел взломать компьютеры ВМФ США, Пентагона и военных баз в ФРГ, в том числе базы Рамштайн.

Через сеть компьютеров Бременского университета Гесс выходил на спутники связи США или проникал в компьютеры военных США через трансатлантический кабель и Tymnet — международную сеть передачи данных. Сначала он проник в Jet Propulsion Laboratory — научно-исследовательский и опытно-конструкторский и полевой центр NASA, а затем добрался до компьютеров Пентагона. Для этого он использовал гражданские сети Arpanet, созданные Минобороны США, и военные сети Milnet.

За годы сотрудничества с КГБ добычей Гесса стали базы Пентагона и все данные, хранящиеся в Массачусетском университете, активно сотрудничавшем с военными США. Советский Союз благодаря КГБ и ШТАДА был в курсе последних разработок NASA и знал даже о состоянии боеготовности ядерного оружия США.  Маркус Гесс.

Маркус Гесс.

Поймали Гесса по воле случая. Астроном калифорнийской Национальной лаборатории Лоуренса Клиффорд Столл обнаружил крохотное расхождение в бухгалтерских счетах за трафик между данными лаборатории и данными провайдера. Астроном оказался дотошным и вскоре, к своему ужасу, выяснил, что некий анонимный пользователь то и дело подключается к системе, в обход охранных систем получает права системного администратора и скачивает данные.

Гесса выслеживали год. Операцию назвали Showerhead. Столл сумел заманить хакера в ловушку, видимо, сначала "скармливая" ему ложную информацию, а затем убедив его, что он может без труда получить отчёты военного проекта, проводимого на компьютерах национальной лаборатории Министерства энергетики США в Беркли, если пришлёт письменный запрос.

Гесс не смог устоять. Параллельно с этим Столл пытался отследить Гесса, когда тот скачивал большие объёмы информации. И в конце концов специалисты вышли на западногерманский город Ганновер. Если бы Гесс находился на территории США, сидеть бы ему и сидеть, а так он отделался всего тремя годами тюрьмы. Осудили его в 1990 году, но за примерное поведение он вышел на свободу раньше — на испытательный срок. Сколько СССР заплатил хакеру и куда делись эти деньги, история умалчивает.